UL setzt neue Standards für die Cyber Security von Produkten, Software und Infrastrukturen

UL unterstützt Ihr Unternehmen mit standardisierten Prüfkriterien, Software-Schwachstellen und Cybersicherheitsrisiken aufzudecken und zu beurteilen.

Bald werden Cyber-Angriffe mit enormer Wirkung zum Tagesgeschäft gehören. In diesem Umfeld empfiehlt es sich, Cyber Security in der Unternehmenskultur zu verankern und ein stetes Monitoring der IoT-Landschaft zu etablieren.

Der Hack in einen fahrenden Jeep Cherokee gilt heute als Weckruf für die Automobil-Branche. Zwei Sicherheitsforscher hatten im Sommer 2015 die Kontrolle über einen Jeep übernommen – durch eine Schwachstelle im Infotainment-System. Sie steuerten Türverriegelung, Bremsen und Beschleunigung. Bei einer Demonstration der Forscher verlor der eingeweihte Fahrer nach und nach die Kontrolle über das Fahrzeug und landete in einem Graben. Fiat Chrysler musste 1,4 Millionen Fahrzeuge für ein Update in die Werkstatt zurückrufen.

Der Fall führte klar vor Augen: Die häufig praktizierte Methode, erst eine Lösung zu entwerfen und Sicherheitskonzepte nachträglich zu implementieren, ist riskant. Das Internet der Dinge stellt durch die Anzahl der Devices, deren Distribution und Zugänglichkeit völlig andere Anforderungen an die IT-Sicherheit. Die umfassende Vernetzung und durchgängige, standardisierte Anwendungen erleichtern es Angreifern, auf die Systeme zuzugreifen.

Bald werden Cyber-Angriffe mit enormer Wirkung zum Tagesgeschäft gehören. Einige Angriffe und Simulationen weisen heute in diese Richtung und zeigen, dass man IoT-Geräte genauso zusammenschalten kann wie PCs. Lassen sich Millionen von IoT-Geräten wie etwa Webkameras manipulieren und zu einer Plattform zusammenführen, können sie eine DDoS-Attacke mit enormer Schlagkraft durchführen.

Cyber security – in der Unternehmenskultur verankern

In diesem Umfeld empfiehlt sich ein fundierter Ansatz: im ganzen Unternehmen Bewusstsein für die Sicherheit schaffen. Alle relevanten Stakeholder im Unternehmen müssen sich beteiligen, um ein neues Zusammenspiel von Betriebssicherheit (Safety), Datenschutz (Privacy) und Informationssicherheit (Cyber Security) zu gestalten.

Um hier den Überblick zu behalten, benötigen IT-Verantwortliche heute schon ein stetes Monitoring ihrer IoT-Landschaft zusammen mit Prozessen, um reagieren zu können, wenn sich etwas an IoT-Komponenten und der Sicherheitslage verändert.

Das UL Cybersecurity Assurance Program (UL CAP) zielt darauf ab, Sicherheitsrisiken zu managen. Es arbeitet auf Basis von standardisierten Kriterien, um Software-Schwachstellen aufzudecken und zu beurteilen. Das hilft, Exploits zu reduzieren, bekannte Malware zu bekämpfen, die Sicherheitskontrollen zu erweitern und das Sicherheitsbewusstsein zu steigern.

UL CAP setzt auf die UL 2900 Normenreihe, die mithilfe von Interessenvertretern aus Regierung, Universität und Industrie entwickelt wurde. Sowohl UL CAP als auch die UL 2900 Normenreihe bauen auf der langjährigen Expertise von UL in den Bereichen Sicherheitswissenschaft, Normenentwicklung, Prüfung und Zertifikation auf. Unsere Ingenieure testen fortlaufend neue IoT-Produkte und Systeme und forschen an Prozessen, die Schwachstellen effizient beseitigen.

UL bietet Cyber Security Lösungen für folgende Bereiche an:

- Appliances and HVAC/R

- Verbrauchertechnologie

- Industriesteuerungssysteme

- Melde-, Sicherheits- und Schutzsysteme

- Beleuchtung

- Medizin

- Robotik

- Software-Produktprüfung und Validierung

- Software- und Anwendungssicherheit/li>

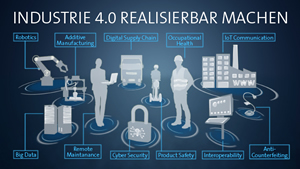

Industrie 4.0 erfordert dynamische Sicherheitsprozesse

Für die Schaffung neuer Schutzmaßnahmen in einer sich ständig verändernden Landschaft von Bedrohungen ist auch Transparenz entscheidend. Wie sich diese realisieren lässt, zeigt ein eBook von UL, welches das Cybersecurity Assurance Program diskutiert und eine Anwendung des UL 2900-Standards für industrielle Steuerungssysteme aufzeigt.

Das eBook bietet darüber hinaus einen Überblick über allgemeine Cybersicherheitsrisiken von kritischen Infrastrukturindustrien und erläutert, warum es wichtig ist, die Sicherheit und Integrität der Software-Lieferkette zu validieren. Sie erfahren zudem, welche Schritte möglich sind, um potenzielle Schwachstellen zu mildern, die Software zuzuschreiben sind.

Zum Download des Cyber Security eBook

Top 20 Design-Prinzipien für die IoT-Sicherheit

Auf der einen Seite sind die Industrie-Unternehmen, auf der anderen Seite die Hersteller von neuen IoT-Consumer-Produkten, die nun als Angriffsplattform genutzt werden. Für beide nützlich ist das UL-Whitepaper mit den „Top 20 Design Principles for IoT Security“ (in Englisch), die Sie beachten sollten, wenn Sie ein IoT-Gerät bauen.

Es ist originär für Hersteller von IoT-Produkten gedacht. Doch wer seine Produktionsplattform mit dem Internet vernetzt, baut prinzipiell auch IoT-Devices, die geschützt werden müssen. Dies ist keine umfassende Liste – es gibt mehr als 20 Ansatzpunkte. Zudem ist die Liste keine Garantie für Sicherheit – Sie könnten alle genannten Punkte implementieren und trotzdem ein Sicherheitsproblem haben. Denn Cyber security muss heute ganzheitlich betrachtet werden und ist am besten in der Unternehmenskultur verankert.

Zum Download der Broschüre „Top 20 Design-Prinzipien“ >

Strategien für die digital Fabrik

Die Umsetzung von Industrie 4.0 setzt die Automatisierung, Digitalisierung und Vernetzung von Produktionssystemen inklusive aller Prozessketten innerhalb der Produktentstehung voraus. UL unterstützt Unternehmen hierbei, bewertet Risiken und entwickelt Lösungswege für das industrielle Internet of Things (IoT).

Forschungsprojekt mit dem US-Verteidigungsministerium zu Cyber Risiken in industriellen IoT-Gateways

Kritische Infrastrukturindustrien sind besonders im Fokus, wenn es um Sicherheit geht. Ein aktuelles UL Forschungsprojekt mit der DARPA zeigt, wie das US-Verteidigungsministerium solche Infrastrukturen schützen will und welche Rolle Open-Source-Software dabei spielt.