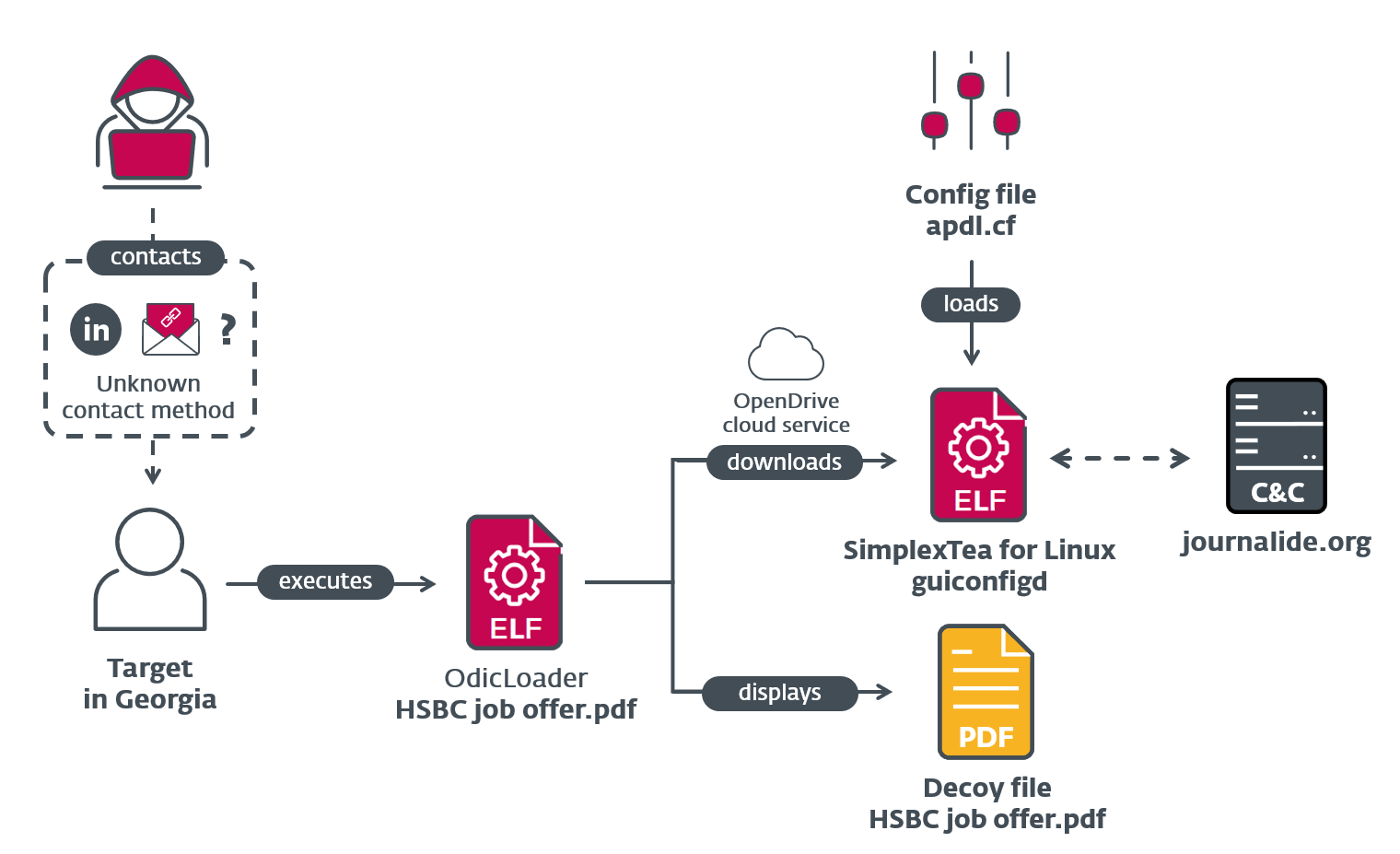

ESET-Forscher haben eine neue Lazarus Kampagne namens Operation DreamJob entdeckt, die auf Linux-Nutzer abzielt. Operation DreamJob ist der Name für eine Reihe von Kampagnen, bei denen die Gruppe Social-Engineering-Techniken einsetzt, um ihre Ziele zu kompromittieren, wobei gefälschte Jobangebote als Köder dienen. In diesem Fall konnten wir die gesamte Kette rekonstruieren, von der ZIP-Datei, die ein gefälschtes HSBC-Jobangebot als Köder liefert, bis hin zu dieser Payload: die SimplexTea Linux Backdoor, die über ein OpenDrive Cloud-Storage-Konto verteilt wird. Unseres Wissens nach ist dies die erste öffentliche Erwähnung, dass dieser große, mit Nordkorea verbündete Bedrohungsakteur, Linux-Malware als Teil dieser Operation verwendet.

Darüber hinaus hat uns diese Entdeckung dabei geholfen, mit einem hohen Maß an Vertrauen zu bestätigen, dass der jüngste Angriff auf die Lieferkette von 3CX tatsächlich von Lazarus durchgeführt wurde - eine Verbindung, die von Anfang an vermutet und seitdem von mehreren Sicherheitsforschern nachgewiesen wurde. In diesem Blogpost bestätigen wir diese Erkenntnisse und liefern zusätzliche Beweise für die Verbindung zwischen Lazarus und dem 3CX-Lieferkettenangriff.

Die 3CX Supply Chain Attacke

3CX ist ein internationales Unternehmen, das VoIP-Software entwickelt, vertreibt und vielen Organisationen Telefonsysteme zur Verfügung stellt. Laut seiner Website hat 3CX mehr als 600.000 Kunden und 12.000.000 Nutzer in verschiedenen Branchen, darunter Luft- und Raumfahrt, Gesundheitswesen und Gastgewerbe. Das Unternehmen stellt Client-Software zur Verfügung, um seine Systeme über einen Webbrowser, eine mobile App oder eine Desktop-Anwendung zu nutzen. Ende März 2023 wurde entdeckt, dass die Desktop-Anwendung sowohl für Windows als auch für macOS bösartigen Code enthielt, der es einer Gruppe von Angreifern ermöglichte, beliebigen Code auf alle Rechner herunterzuladen und auszuführen, auf denen die Anwendung installiert war. Schnell wurde festgestellt, dass dieser bösartige Code nicht von 3CX selbst hinzugefügt wurde, sondern dass 3CX kompromittiert wurde und seine Software in einem Supply-Chain-Angriff verwendet wurde, der von externen Bedrohungsakteuren gesteuert wurde, um zusätzliche Malware an bestimmte 3CX-Kunden zu verteilen.

Dieser Cybervorfall hat in letzter Zeit durchaus Schlagzeilen gemacht. Er wurde erstmals am 29. März 2023 in einem Reddit-Thread von einem CrowdStrike-Ingenieur gemeldet, gefolgt von einem offiziellen Bericht von CrowdStrike, in dem mit großer Sicherheit behauptet wurde, dass LABIRINTH CHOLLIMA, der Codename des Unternehmens für Lazarus, hinter dem Angriff steckte (wobei jedoch jegliche Beweise zur Untermauerung dieser Behauptung ausgelassen wurden). Aufgrund der Schwere des Vorfalls begannen mehrere Sicherheitsunternehmen, ihre Zusammenfassungen der Ereignisse beizusteuern, nämlich Sophos, Check Point, Broadcom, Trend Micro und andere.

Außerdem wurde der Teil des Angriffs, der Systeme mit macOS betrifft, in einem Twitter-Thread und einem Blogpost von Patrick Wardle ausführlich behandelt.

Zeitleiste der Eriegnisse

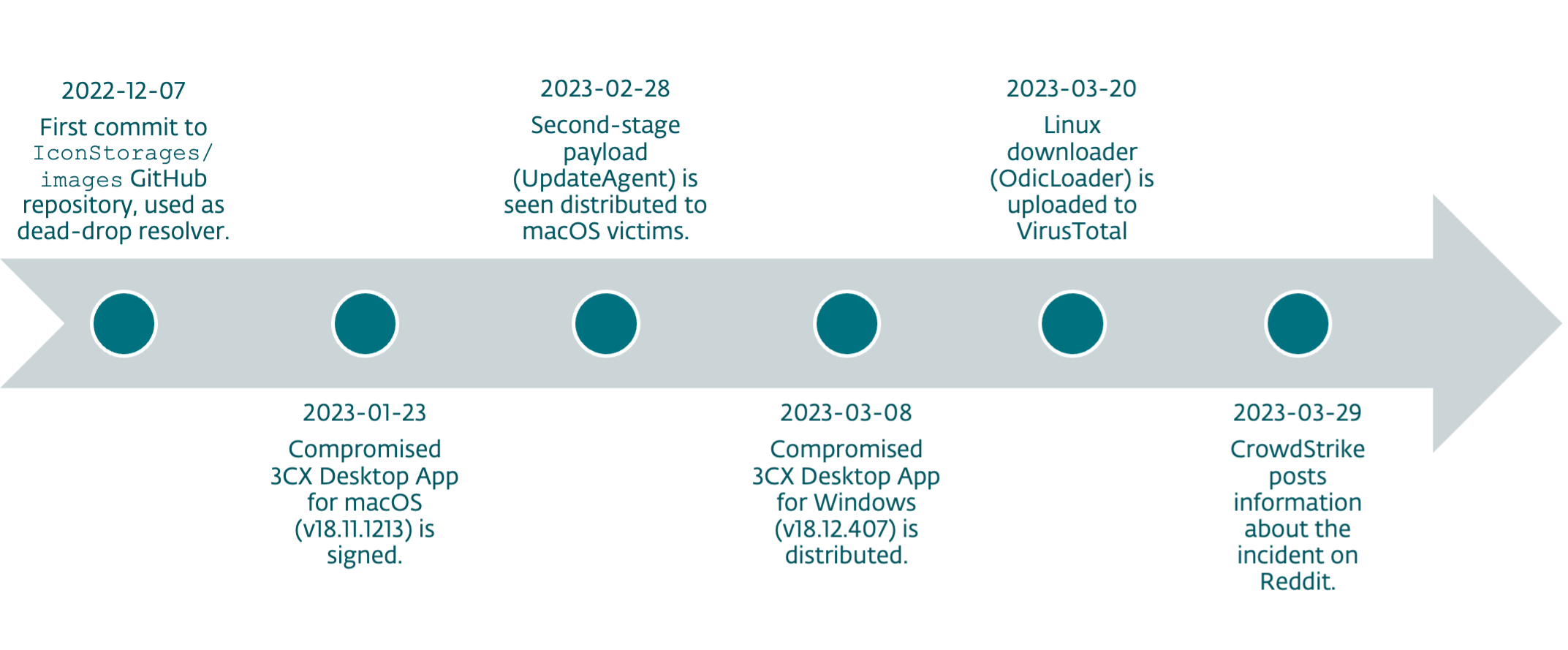

Abbildung 1. Zeitleiste der Ereignisse im Zusammenhang mit der Vorbereitung und Verbreitung der trojanisierten 3CX-Anwendungen

Die Zeitleiste zeigt, dass die Täter die Angriffe lange vor der Ausführung geplant hatten, nämlich bereits im Dezember 2022. Dies deutet darauf hin, dass sie bereits Ende letzten Jahres im Netzwerk von 3CX Fuß gefasst hatten.

Obwohl die trojanisierte 3CX macOS-Anwendung anzeigt, dass sie Ende Januar signiert wurde, haben wir die schädliche Anwendung in unserer Telemetrie erst am 14. Februar 2023 entdeckt. Es ist unklar, ob das bösartige Update für macOS vor diesem Datum verteilt wurde.

Obwohl die ESET-Telemetrie das Vorhandensein der macOS Payload der zweiten Stufe bereits im Februar aufzeigt, lagen uns weder das Sample selbst noch Metadaten vor, die uns einen Hinweis auf seine Bösartigkeit gegeben hätten. Wir fügen diese Informationen hinzu, um Verteidigern zu helfen, festzustellen, wie weit zurückliegende Systeme kompromittiert worden sein könnten.

Einige Tage bevor der Angriff öffentlich bekannt wurde, wurde ein mysteriöser Linux-Downloader bei VirusTotal eingereicht. Er lädt eine neue bösartige Lazarus Payload für Linux herunter, deren Zusammenhang mit dem Angriff später im Text erläutert wird.

Attribution der 3CX Supply Chain Attacke zu Lazarus

Was bereits veröffentlicht wurde

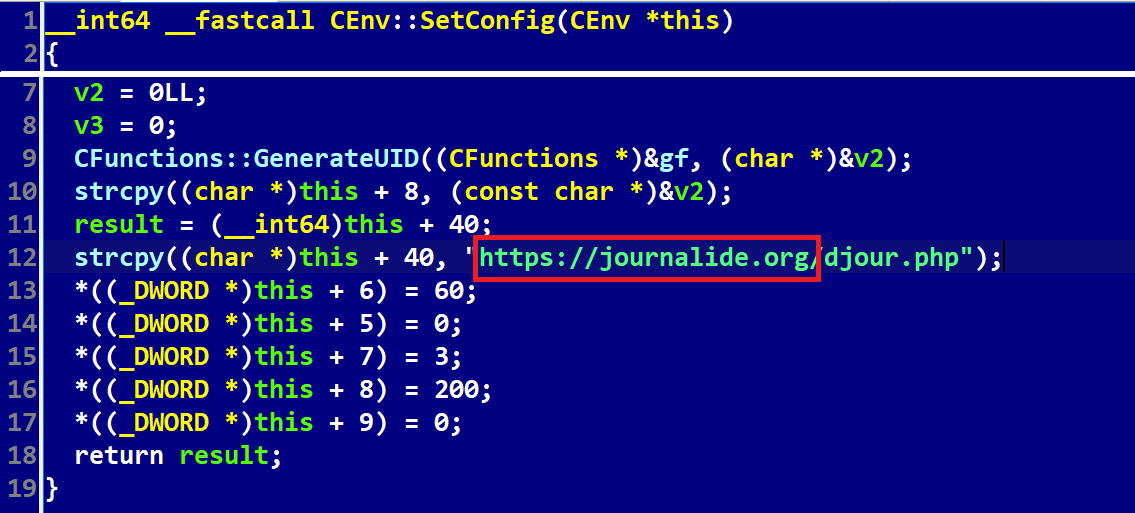

Es gibt eine Domain, die bei unseren Überlegungen zur Zuordnung eine wichtige Rolle spielt: journalide[.]org. Sie wird in einigen der oben verlinkten Herstellerberichte erwähnt, aber ihre Präsenz wird nie erklärt. Interessanterweise wird diese Domain in den Artikeln von SentinelOne und ObjectiveSee nicht erwähnt. Auch in einem Blogpost von Volexity wird sie nicht erwähnt. Volexity verzichtet sogar darauf, eine Zuordnung vorzunehmen und erklärt, dass "Volexity die aufgedeckten Aktivitäten derzeit keinem Bedrohungsakteur zuordnen kann". Die Analysten von Volexity gehörten zu den ersten, die den Angriff eingehend untersuchten und ein Tool entwickelten, mit dem sich eine Liste von C&C-Servern aus verschlüsselten Symbolen auf GitHub extrahieren lässt. Dieses Tool ist nützlich, da die Angreifer die C&C-Server nicht direkt in die Zwischenstufen eingebettet haben, sondern GitHub als Dead-Drop-Resolver verwendet haben. Bei den Zwischenstufen handelt es sich um Downloader für Windows und macOS, die wir als IconicLoader bezeichnen, und die Payloads, die sie erhalten, als IconicStealer bzw. UpdateAgent.

Am 30. März war Joe Desimone, ein Sicherheitsforscher von Elastic Security, einer der ersten, der in einem Twitter-Thread wesentliche Hinweise darauf lieferte, dass die von 3CX ausgehenden Kompromittierungen wahrscheinlich mit Lazarus in Verbindung stehen. Er stellte fest, dass ein Shellcode-Stub, der der Payload von d3dcompiler_47.dll vorangestellt ist, den AppleJeus Loader-Stubs ähnelt, die von der CISA im April 2021 Lazarus zugeschrieben wurden.

Am 31. März wurde berichtet, dass 3CX Mandiant beauftragt hat, Incident Response Services im Zusammenhang mit dem Angriff zu erbringen.

Am 3. April wies Kaspersky anhand seiner Telemetriedaten eine direkte Verbindung zwischen den Opfern der 3CX-Lieferkette und der Verbreitung einer Backdoor namens Gopuram nach, die beide Payloads mit dem gemeinsamen Namen guard64.dll enthielten. Die Daten von Kaspersky zeigen, dass Gopuram mit Lazarus in Verbindung steht, da es auf den Rechnern der Opfer neben AppleJeus auftrat, einer Malware, die bereits Lazarus zugeordnet wurde. Sowohl Gopuram als auch AppleJeus wurden bei Angriffen auf ein Unternehmen für Kryptowährungen beobachtet.

Am 11. April fasste der CISO von 3CX die Zwischenergebnisse von Mandiant in einem Blogpost zusammen. Diesem Bericht zufolge waren zwei Windows-Malware-Samples, ein Shellcode Loader namens TAXHAUL und ein komplexer Downloader namens COLDCAT, an der Kompromittierung von 3CX beteiligt. Es wurden keine Hashes zur Verfügung gestellt, aber die YARA-Regel von Mandiant mit dem Namen TAXHAUL löst auch bei anderen Samples aus, die bereits auf VirusTotal zu finden sind:

- SHA-1: 2ACC6F1D4656978F4D503929B8C804530D7E7CF6 (ualapi.dll),

- SHA-1: DCEF83D8EE080B54DC54759C59F955E73D67AA65 (wlbsctrl.dll)

Die Dateinamen, aber nicht die MD5-Werte, dieser Samples stimmen mit denen aus dem Blogpost von Kaspersky überein. 3CX weist jedoch ausdrücklich darauf hin, dass sich COLDCAT von Gopuram unterscheidet.

Der nächste Abschnitt enthält eine technische Beschreibung der neuen Lazarus Payload, die wir vor kurzem analysiert haben, sowie eine Beschreibung, wie sie uns geholfen hat, die bestehende Verbindung zwischen Lazarus und der 3CX-Kompromittierung zu stärken.

Operation DreamJob mit Linux Payload

Bei der Operation DreamJob der Lazarus-Gruppe werden Zielpersonen über LinkedIn angesprochen und mit Stellenangeboten von Branchenführern gelockt. Der Name wurde von ClearSky in einem im August 2020 veröffentlichten Paper geprägt. In diesem wird eine Cyberspionage-Kampagne von Lazarus beschrieben, die auf Unternehmen der Verteidigungs- und Luftfahrtindustrie abzielt. Die Aktivitäten überschneiden sich mit der sogenannten Operation In(ter)ception, einer Reihe von Cyberspionage-Angriffen, die seit mindestens September 2019 andauern. Sie zielt auf Luft- und Raumfahrt-, Militär- und Verteidigungsunternehmen ab und verwendet spezielle bösartige Tools, die ursprünglich nur für Windows gedacht waren. Im Juli und August 2022 fanden wir zwei Fälle von Operation In(ter)ception, die auf macOS abzielten. Ein Malware Sample wurde von Brasilien aus an VirusTotal übermittelt, und ein weiterer Angriff zielte auf einen ESET-Benutzer in Argentinien. Vor einigen Wochen wurde bei VirusTotal eine native Linux Payload mit einem PDF-Köder, angeblich von HSBC, gefunden. Dies vervollständigt die Fähigkeit von Lazarus, alle wichtigen Desktop-Betriebssysteme anzugreifen.

Am 20. März lud ein Benutzer in Georgien ein ZIP-Archiv mit dem Namen HSBC job offer.pdf.zip bei VirusTotal hoch. Angesichts anderer DreamJob-Kampagnen von Lazarus wurde diese Payload wahrscheinlich über Spearphishing oder Direktnachrichten auf LinkedIn verbreitet. Das Archiv enthält eine einzige Datei: eine native 64-Bit-Intel-Linux-Binärdatei, die in Go geschrieben wurde und HSBC job offer․pdf heißt.

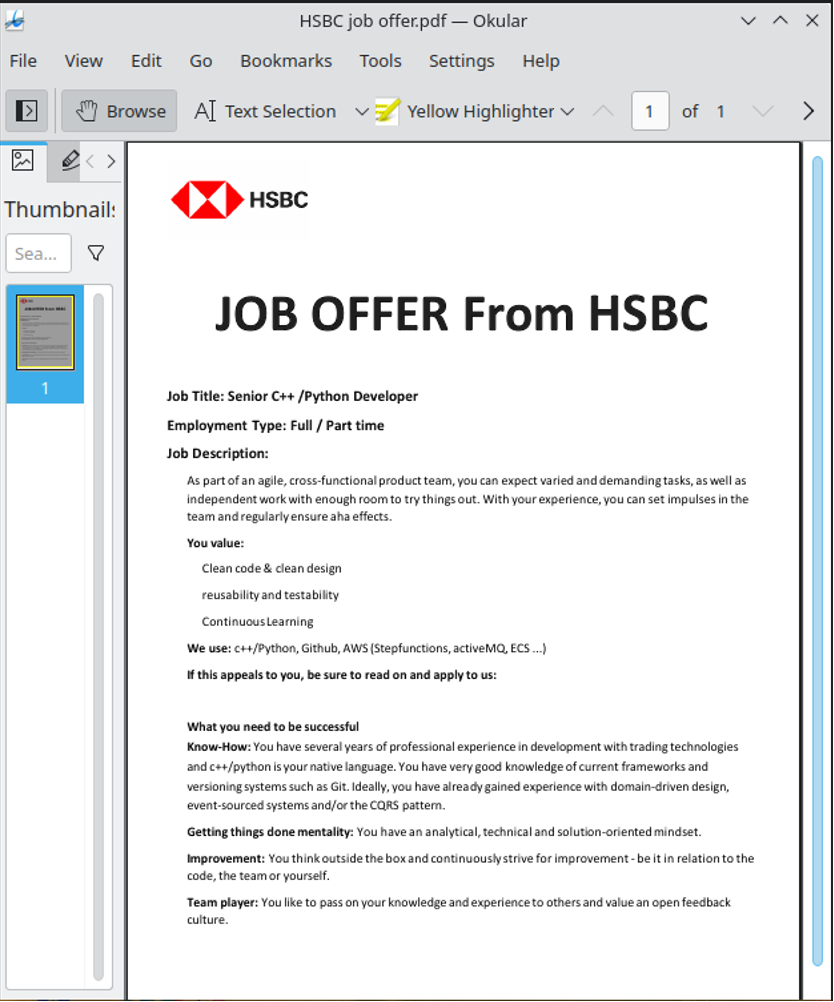

Interessant ist, dass sich dabei nicht wirklich um eine .pdf Datei handelt. Der Grund dafür ist, dass das scheinbare Punktzeichen im Dateinamen ein führender Punkt ist, der durch das Unicode-Zeichen U+2024 dargestellt wird. Die Verwendung des führenden Punktes im Dateinamen war wahrscheinlich ein Versuch, den Dateimanager dazu zu bringen, die Datei als ausführbare Datei und nicht als PDF zu behandeln. Dies könnte dazu führen, dass die Datei bei einem Doppelklick ausgeführt wird, anstatt sie mit einem PDF-Viewer zu öffnen. Bei der Ausführung wird dem Benutzer mit xdg-open eine PDF-Datei angezeigt, die das Dokument mit dem bevorzugten PDF-Viewer des Benutzers öffnet (siehe Abbildung 3). Wir haben uns entschieden, diesen ELF-Downloader OdicLoader zu nennen, da er eine ähnliche Rolle wie die IconicLoader auf anderen Plattformen spielt und diese Payload von OpenDrive abgerufen wird.

OdicLoader legt ein PDF-Täuschungsdokument ab, zeigt es mit dem Standard-PDF-Viewer des Systems an (siehe Abbildung 2) und lädt dann eine Backdoor der zweiten Stufe aus dem Cloud-Dienst OpenDrive herunter. Die heruntergeladene Datei wird in ~/.config/guiconfigd gespeichert (SHA-1: 0CA1723AFE261CD85B05C9EF424FC50290DCE7DF). Wir nennen diese Backdoor der zweiten Stufe SimplexTea.

Als letzten Schritt seiner Ausführung ändert der OdicLoader ~/.bash_profile, so dass SimplexTea mit der Bash gestartet wird und seine Ausgabe stummgeschaltet ist (~/.config/guiconfigd >/dev/null 2>&1).

SimplexTea ist eine in C++ geschriebene Linux Backdoor. Wie in Tabelle 1 hervorgehoben wird, ähneln die Klassennamen sehr stark den Funktionsnamen eines Samples mit dem Dateinamen sysnetd, das von Rumänien aus an VirusTotal übermittelt wurde (SHA-1: F6760FB1F8B019AF2304EA6410001B63A1809F1D). Aufgrund der Ähnlichkeiten in den Klassen- und Funktionsnamen zwischen SimplexTea und sysnetd gehen wir davon aus, dass es sich bei SimplexTea um eine aktualisierte Version handelt, die von C nach C++ umgeschrieben wurde.

Tabelle 1. Vergleich der Original-Symbolnamen von zwei Linux-Backdoors, die an VirusTotal übermittelt wurden

|

guiconfigd |

sysnetd |

|---|---|

| CMsgCmd::Start(void) | MSG_Cmd |

| CMsgSecureDel::Start(void) | MSG_Del |

| CMsgDir::Start(void) | MSG_Dir |

| CMsgDown::Start(void) | MSG_Down |

| CMsgExit::Start(void) | MSG_Exit |

| CMsgReadConfig::Start(void) | MSG_ReadConfig |

| CMsgRun::Start(void) | MSG_Run |

| CMsgSetPath::Start(void) | MSG_SetPath |

| CMsgSleep::Start(void) | MSG_Sleep |

| CMsgTest::Start(void) | MSG_Test |

| CMsgUp::Start(void) | MSG_Up |

| CMsgWriteConfig::Start(void) | MSG_WriteConfig |

| MSG_GetComInfo | |

| CMsgHibernate::Start(void) | |

| CMsgKeepCon::Start(void) | |

| CMsgZipDown::Start(void) | |

| CMsgZip::StartZip(void *) | |

| CMsgZip::Start(void) | |

| CHttpWrapper::RecvData(uchar *&,uint *,uint,signed char) | |

| RecvMsg | |

| CHttpWrapper::SendMsg(_MSG_STRUCT *) | SendMsg |

| CHttpWrapper::SendData(uchar *,uint,uint) | |

| CHttpWrapper::SendMsg(uint,uint,uchar *,uint,uint) | |

| CHttpWrapper::SendLoginData(uchar *,uint,uchar *&,uint *) |

Wie ist sysnetd mit Lazarus verwandt? Der folgende Abschnitt zeigt Ähnlichkeiten mit der Windows Backdoor von Lazarus namens BADCALL.

BADCALL für Linux

Wir führen sysnetd auf Lazarus zurück, da es Ähnlichkeiten mit den folgenden beiden Dateien aufweist (und wir glauben, dass sysnetd eine Linux-Variante der Backdoor der Gruppe für Windows namens BADCALL ist):

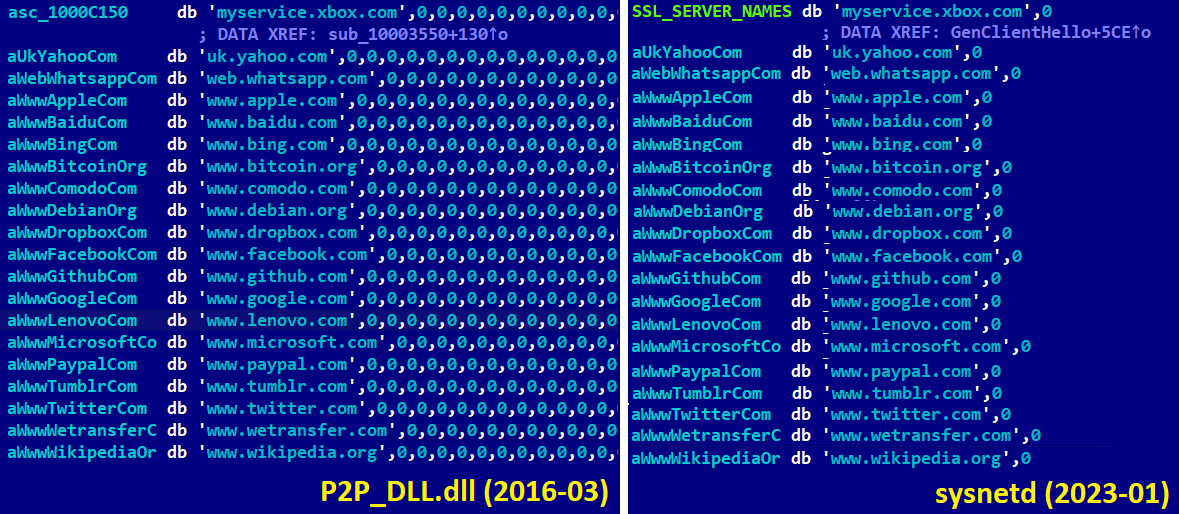

- P2P_DLL.dll (SHA-1: 65122E5129FC74D6B5EBAFCC3376ABAE0145BC14), die Code-Ähnlichkeiten mit sysnetd durch Domains aufweist, die als Fassade für gefälschte TLS-Verbindungen verwendet werden (siehe Abbildung 4). Sie wurde von der CISA im Dezember 2017 Lazarus zugeschrieben. Ab September 2019 begann die CISA, neuere Versionen dieser Malware als BADCALL (SHA-1: D288766FA268BC2534F85FD06A5D52264E646C47) zu bezeichnen.

Abbildung 4. Ähnlichkeiten zwischen einer Windows- und einer Linux-Variante von BADCALL (eine Liste von Domains, die als Fassade für eine gefälschte TLS-Verbindung verwendet werden)

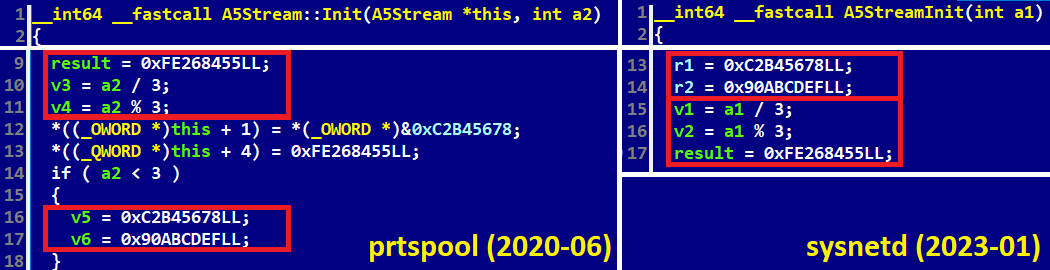

- prtspool (SHA-1: 58B0516D28BD7218B1908FB266B8FE7582E22A5F), die Code-Ähnlichkeiten mit sysnetd aufweist (siehe Abbildung 5). Sie wurde im Februar 2021 von der CISA Lazarus zugeschrieben. Beachten Sie auch, dass SIMPLESEA, eine macOS-Backdoor, die bei der Incident Response Untersuchung auf den 3CX-Vorfall gefunden wurde, die A5/1-Stream-Chiffre implementiert.

Abbildung 5. Ähnlichkeiten zwischen AppleJeus für macOS und der Linux-Variante von BADCALL (dem Schlüssel für die A5/1-Stromchiffre)

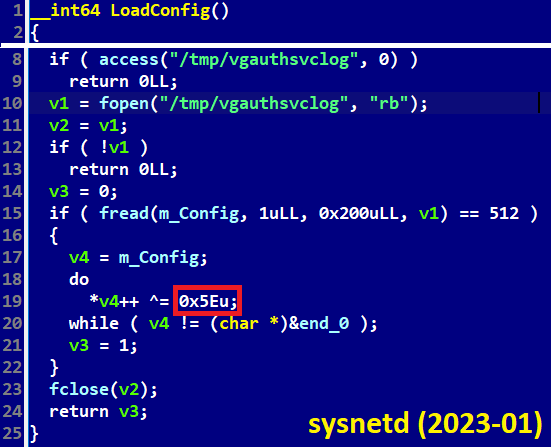

Diese Linux-Version der BADCALL Backdoor, sysnetd, lädt ihre Konfiguration aus einer Datei namens /tmp/vgauthsvclog. Da die Lazarus-Betreiber ihre Payloads schon früher getarnt haben, lässt die Verwendung dieses Namens, der vom VMware Guest Authentication Service verwendet wird, darauf schließen, dass es sich bei dem Zielsystem um eine virtuelle Linux-VMware-Maschine handeln könnte. Interessanterweise ist der XOR-Schlüssel in diesem Fall derselbe, der in SIMPLESEA aus der 3CX-Untersuchung verwendet wurde.

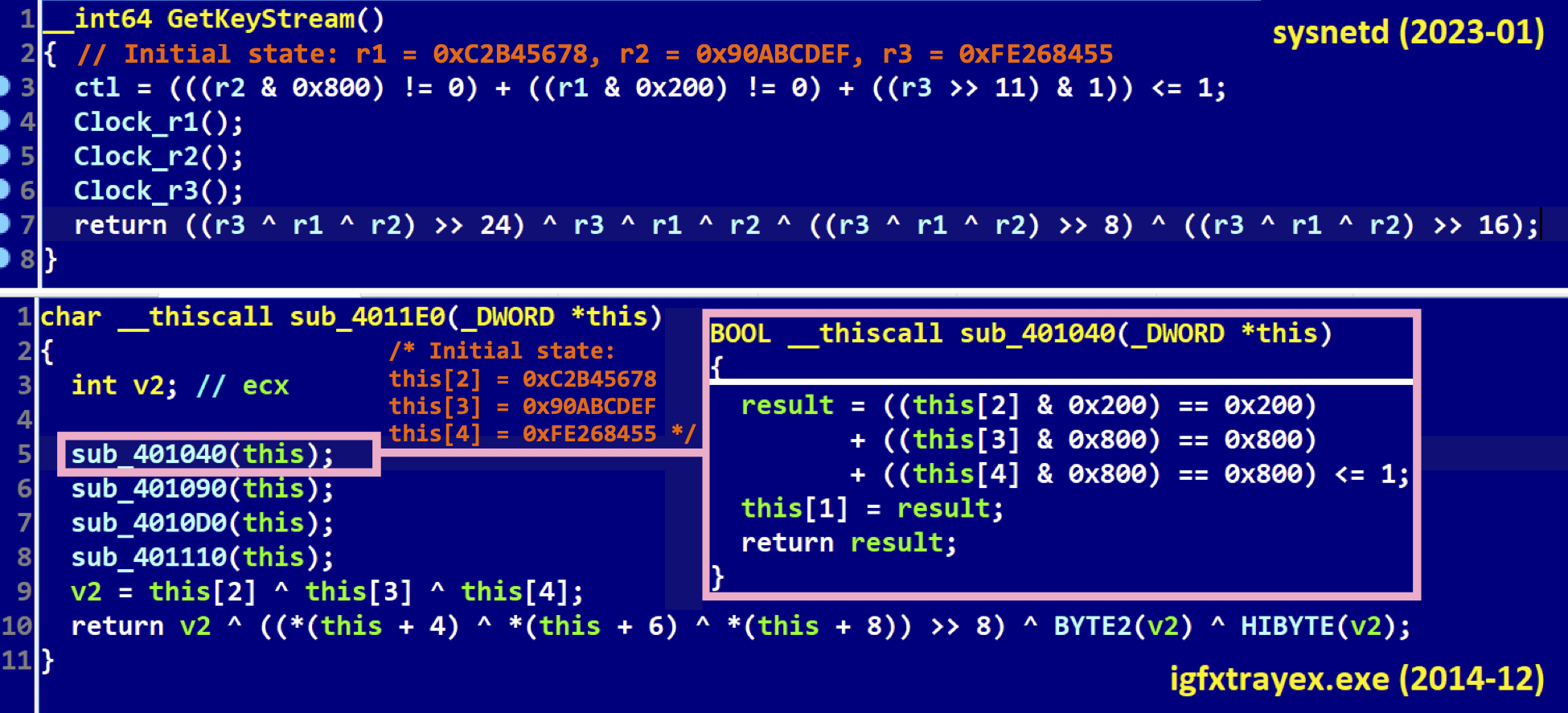

Wenn wir uns die drei 32-Bit-Ganzzahlen 0xC2B45678, 0x90ABCDEF und 0xFE268455 aus Abbildung 5 ansehen, die einen Schlüssel für eine benutzerdefinierte Implementierung der A5/1-Chiffre darstellen, stellen wir fest, dass derselbe Algorithmus und die identischen Schlüssel in Windows-Malware verwendet wurden, die auf Ende 2014 zurückreicht und in einen der berüchtigtsten Lazarus-Fälle verwickelt war: die Cybersabotage von Sony Pictures Entertainment (SHA-1: 1C66E67A8531E3FF1C64AE57E6EDFDE7BEF2352D).

Abbildung 7. Die gemeinsame Entschlüsselungsroutine von BADCALL für Linux und zielgerichteter, destruktiver Malware für Windows aus dem Jahr 2014

Zusätzliche Datenpunkte zur Attribution

Zusammenfassend lässt sich sagen, dass wir den Angriff auf die Lieferkette von 3CX mit hoher Wahrscheinlichkeit der Lazarus-Gruppe zuschreiben. Dies beruht auf den folgenden Faktoren:

- Malware (das Intrusion Set):

- Der IconicLoader (samcli.dll) verwendet die gleiche Art von starker Verschlüsselung - AES-GCM - wie SimplexTea (dessen Zuordnung zu Lazarus über die Ähnlichkeit mit BALLCALL für Linux hergestellt wurde); nur die Schlüssel und Initialisierungsvektoren unterscheiden sich.

- Anhand der PE Rich Header sind sowohl IconicLoader (samcli.dll) als auch IconicStealer (sechost.dll) Projekte von ähnlicher Größe und wurden in derselben Visual Studio-Umgebung kompiliert wie die ausführbaren Dateien iertutil. dll (SHA-1: 5B03294B72C0CAA5FB20E7817002C600645EB475) und iertutil.dll (SHA-1: 7491BD61ED15298CE5EE5FFD01C8C82A2CDB40EC), die in den Lazarus-Kryptowährungskampagnen verwendet wurden, über die Volexity und Microsoft berichteten. Nachfolgend finden Sie die YARA-Regel RichHeaders_Lazarus_NukeSped_IconicPayloads_3CX_Q12023, die alle diese Samples und keine anderen bösartigen oder sauberen Dateien erkennt, wie in den aktuellen ESET-Datenbanken und den jüngsten VirusTotal-Einträgen getestet.

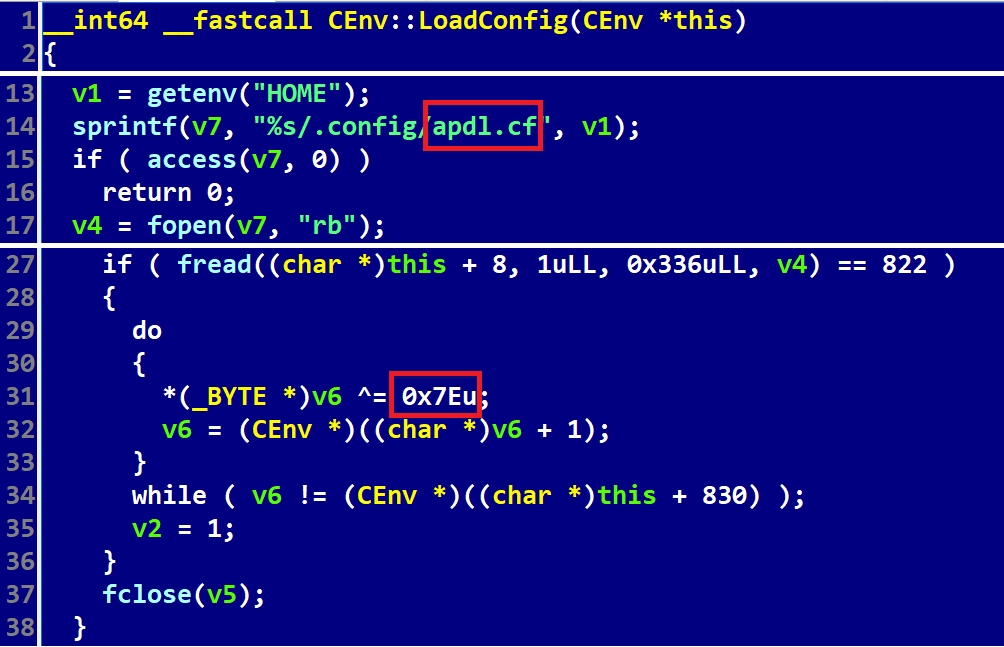

- Die SimplexTea Payload lädt ihre Konfiguration auf sehr ähnliche Weise wie die SIMPLESEA-Malware aus der offiziellen 3CX-Analyse. Der XOR-Schlüssel unterscheidet sich (0x5E vs. 0x7E), aber die Konfiguration trägt denselben Namen: apdl.cf (siehe Abbildung 8).

- Infrastruktur:

- Es besteht eine gemeinsame Netzwerkinfrastruktur mit SimplexTea, da es https://journalide[.]org/djour.php als C&C verwendet, dessen Domain in den offiziellen Ergebnissen der Incident Response Untersuchung der 3CX-Kompromittierung von Mandiant aufgeführt ist.

Fazit

Die 3CX-Kompromittierung hat seit ihrer Aufdeckung am 29. März viel Aufmerksamkeit in der Security-Gemeinschaft erregt. Diese kompromittierte Software, die in verschiedenen IT-Infrastrukturen eingesetzt wird und das Herunterladen und Ausführen jeglicher Art von Payloads ermöglicht, kann verheerende Auswirkungen haben. Leider ist kein Softwarehersteller davor gefeit, kompromittiert zu werden und unbeabsichtigt trojanisierte Versionen seiner Anwendungen zu verbreiten.

Die Unauffälligkeit eines Angriffs über die Lieferkette macht diese Methode der Malware-Verbreitung aus Sicht der Angreifer sehr reizvoll. Lazarus hat diese Technik bereits in der Vergangenheit eingesetzt und im Jahr 2020 südkoreanische Nutzer der WIZVERA VeraPort-Software ins Visier genommen. Ähnlichkeiten mit bereits vorhandener Malware aus dem Lazarus-Toolset und mit den typischen Techniken der Gruppe deuten stark darauf hin, dass auch die jüngste 3CX-Kompromittierung das Werk von Lazarus ist.

Interessant ist auch, dass Lazarus Malware für alle wichtigen Desktop-Betriebssysteme produzieren und verwenden kann: Windows, macOS und Linux. Sowohl Windows- als auch macOS-Systeme wurden während des 3CX-Vorfalls angegriffen, wobei die VoIP-Software von 3CX für beide Betriebssysteme trojanisiert wurde, um bösartigen Code zum Abrufen beliebiger Payloads zu enthalten. Im Fall von 3CX existieren sowohl für Windows als auch für macOS Versionen der zweiten Stufe der Malware. In diesem Artikel wird die Existenz einer Linux-Backdoor nachgewiesen, die wahrscheinlich der SIMPLESEA macOS-Malware aus dem 3CX-Vorfall entspricht. Wir haben diese Linux-Komponente SimplexTea genannt und gezeigt, dass sie Teil von Operation DreamJob ist, der Vorzeigekampagne von Lazarus, die mit Jobangeboten ahnungslose Opfer anlockt und kompromittiert.

IoCs

Files

| SHA-1 | Filename | ESET detection name | Description |

|---|---|---|---|

| 0CA1723AFE261CD85B05C9EF424FC50290DCE7DF | guiconfigd | Linux/NukeSped.E | |

| 3A63477A078CE10E53DFB5639E35D74F93CEFA81 | HSBC_job_offer․pdf | Linux/NukeSped.E | OdicLoader, a 64-bit downloader for Linux, written in Go. |

| 9D8BADE2030C93D0A010AA57B90915EB7D99EC82 | HSBC_job_offer.pdf.zip | Linux/NukeSped.E | A ZIP archive with a Linux payload, from VirusTotal. |

| F6760FB1F8B019AF2304EA6410001B63A1809F1D | sysnetd | Linux/NukeSped.G | BADCALL for Linux. |

Network

| IP address | Domain | Hosting provider | First seen | Details |

|---|---|---|---|---|

| 23.254.211[.]230 | N/A | Hostwinds LLC. | N/A | C&C server for BADCALL for Linux |

| 38.108.185[.]79 38.108.185[.]115 |

od[.]lk | Cogent Communications | Remote OpenDrive storage containing SimplexTea (/d/NTJfMzg4MDE1NzJf/vxmedia) | |

| 172.93.201[.]88 | journalide[.]org | Nexeon Technologies, Inc. | C&C server for SimplexTea (/djour.php) |

MITRE ATT&CK techniques

| Tactic | ID | Name | Description |

|---|---|---|---|

| Reconnaissance | T1593.001 | Search Open Websites/Domains: Social Media | Lazarus attackers probably approached a target with a fake HSBC-themed job offer that would fit the target’s interest. This has been done mostly via LinkedIn in the past. |

| Resource Development | T1584.001 | Acquire Infrastructure: Domains | Unlike many previous cases of compromised C&Cs used in Operation DreamJob, Lazarus operators registered their own domain for the Linux target. |

| T1587.001 | Develop Capabilities: Malware | Custom tools from the attack are very likely developed by the attackers. | |

| T1585.003 | Establish Accounts: Cloud Accounts | The attackers hosted the final stage on the cloud service OpenDrive. | |

| T1608.001 | Stage Capabilities: Upload Malware | The attackers hosted the final stage on the cloud service OpenDrive. | |

| Execution | T1204.002 | User Execution: Malicious File | OdicLoader masquerades as a PDF file in order to fool the target. |

| Initial Access | T1566.002 | Phishing: Spearphishing Link | The target likely received a link to third-party remote storage with a malicious ZIP archive, which was later submitted to VirusTotal. |

| Persistence | T1546.004 | Event Triggered Execution: Unix Shell Configuration Modification | OdicLoader modifies the victim’s Bash profile, so SimplexTea is launched each time Bash is stared and its output is muted. |

| Defense Evasion | T1134.002 | Access Token Manipulation: Create Process with Token | SimplexTea can create a new process, if instructed by its C&C server. |

| T1140 | Deobfuscate/Decode Files or Information | SimplexTea stores its configuration in an encrypted apdl.cf. | |

| T1027.009 | Obfuscated Files or Information: Embedded Payloads | The droppers of all malicious chains contain an embedded data array with an additional stage. | |

| T1562.003 | Impair Defenses: Impair Command History Logging | OdicLoader modifies the victim’s Bash profile, so the output and error messages from SimplexTea are muted. SimplexTea executes new processes with the same technique. | |

| T1070.004 | Indicator Removal: File Deletion | SimplexTea has the ability to delete files securely. | |

| T1497.003 | Virtualization/Sandbox Evasion: Time Based Evasion | SimplexTea implements multiple custom sleep delays in its execution. | |

| Discovery | T1083 | File and Directory Discovery | SimplexTea can list the directory content together with their names, sizes, and timestamps (mimicking the ls -la command). |

| Command and Control | T1071.001 | Application Layer Protocol: Web Protocols | SimplexTea can use HTTP and HTTPS for communication with its C&C server, using a statically linked Curl library. |

| T1573.001 | Encrypted Channel: Symmetric Cryptography | SimplexTea encrypts C&C traffic using the AES-GCM algorithm. | |

| T1132.001 | Data Encoding: Standard Encoding | SimplexTea encodes C&C traffic using base64. | |

| T1090 | Proxy | SimplexTea can utilize a proxy for communications. | |

| Exfiltration | T1041 | Exfiltration Over C2 Channel | SimplexTea can exfiltrate data as ZIP archives to its C&C server. |

Appendix

Diese YARA-Regel kennzeichnet den Cluster, der sowohl IconicLoader als auch IconicStealer enthält, sowie die Payloads, die in den Kryptowährungskampagnen vom Dezember 2022 eingesetzt werden.

/*

The following rule will only work with YARA version >= 3.11.0

*/

import "pe"

rule RichHeaders_Lazarus_NukeSped_IconicPayloads_3CX_Q12023

{

meta:

description = " Rich Headers-based rule covering the IconicLoader and IconicStealer from the 3CX supply chain incident, and also payloads from the cryptocurrency campaigns from 2022-12"

author = "ESET Research"

date = "2023-03-31"

hash = "3B88CDA62CDD918B62EF5AA8C5A73A46F176D18B"

hash = "CAD1120D91B812ACAFEF7175F949DD1B09C6C21A"

hash = "5B03294B72C0CAA5FB20E7817002C600645EB475"

hash = "7491BD61ED15298CE5EE5FFD01C8C82A2CDB40EC"

condition:

pe.rich_signature.toolid(259, 30818) == 9 and

pe.rich_signature.toolid(256, 31329) == 1 and

pe.rich_signature.toolid(261, 30818) >= 30 and pe.rich_signature.toolid(261, 30818) <= 38 and

pe.rich_signature.toolid(261, 29395) >= 134 and pe.rich_signature.toolid(261, 29395) <= 164 and

pe.rich_signature.toolid(257, 29395) >= 6 and pe.rich_signature.toolid(257, 29395) <= 14

}